17 công cụ bảo vệ bạn an toàn trên mạng

Hầu hết người dùng đều biết được những điều cơ bản về tính riêng tư và an toàn khi lướt web, như dùng giao thức HTTPS để bảo mật hay xác thực hai bước, và xa hơn nữa là kiểm tra trên https://haveibeenpwned.com để xem địa chỉ email và mật khẩu của mình có bị lộ hay không.

Bài viết đề cập đến một loạt công cụ và giải pháp bảo mật, bắt đầu bằng những công cụ phổ biến, được áp dụng rộng rãi nhất cho đến những công cụ chuyên sâu, cụ thể cho từng mục đích. Sử dụng bất kỳ công cụ nào trong số này sẽ giúp bạn bảo vệ máy tính của mình an toàn hơn.

Mục lục

Bắt đầu từ bảo mật cho thiết bị[sửa]

Một máy tính bảo mật tốt là một thiết bị bảo mật đã được chứng thực, gồm phần cứng an toàn và quy trình khởi động được xác thực, có chủ đích. Nếu một trong hai yếu tố trên bị can thiệp, không có ứng dụng nào chạy trên chúng có thể an toàn được, bất kể ứng dụng đó có được thiết kế tốt đến đâu đi nữa.

Bạn hãy thử gõ tìm kiếm cụm từ Trusted Computing Group (TCG). Đây là nhóm công nghiệp được những doanh nghiệp công nghệ lớn hỗ trợ, trong đó có IBM, Intel, Microsoft… TCG là giải pháp bảo mật dành cho thiết bị dựa trên chuẩn mở, mà phổ biến nhất hiện nay là chip Trusted Platform Module (TPM) và ổ cứng tự mã hoá. Chiếc máy tính bảo mật của bạn bắt đầu bằng TPM.

TPM[sửa]

Chip TPM có một số chức năng mã hoá và lưu trữ an toàn. Chip lưu trữ các cách thức đo an toàn và khoá private của các tiến trình ở lớp cao, kích hoạt các khoá mã hoá được lưu trữ theo cách an toàn nhất có thể, áp dụng cho máy tính thông thường. Với TPM, máy tính có thể xác thực được những tiến trình khởi động của chính nó, từ lớp firmware trở lên. Hầu hết các nhà sản xuất máy tính đều đưa ra dòng sản phẩm có chip TPM. Nếu bạn quan tâm đến tính riêng tư của mình, chắc bạn sẽ muốn đảm bảo thiết bị có chip TPM.

UEFI[sửa]

Được viết tắt từ Universal Extensible Firmware Interface, UEFI là đặc tả firmware chuẩn mở, thay thế cho chip firmware BIOS bảo mật rất kém. Khi được kích hoạt, UEFI 2.3.1 và các phiên bản mới hơn cho phép nhà sản xuất thiết bị "khoá" các tập lệnh firmware gốc, nên bất kỳ cập nhật firmware nào đều phải được xác thực thì thiết bị mới có thể cập nhật được. Trái lại, BIOS có thể bị hỏng chỉ do vài byte mã độc và người dùng buộc phải gửi sản phẩm về nhà sản xuất mới sửa được. Không có UEFI, mã độc tinh vi có thể được cài vào hệ thống, qua mặt mọi bảo vệ của lớp hệ điều hành.

Tuy nhiên, không có cách nào nâng cấp từ BIOS lên UEFI.

Bảo mật tiến trình khởi động[sửa]

Hệ điều hành cần những tiến trình tự kiểm tra để đảm bảo quy trình khởi động có chủ đích của bạn không bị chiếm dụng. Các hệ thống có hỗ trợ UEFI (phiên bản từ 2.3.1 trở lên) có thể sử dụng Secure Boot của UEFI để bắt đầu tiến trình khởi động tin cậy. Các hệ thống không hỗ trợ (Non-UEFI) cũng có thể có được tính năng tương tự, nhưng điều quan trọng cần biết là nếu phần cứng và firmware không tích hợp sẵn tiến trình tự kiểm tra thì hệ điều hành ở lớp cao hơn cũng có thể kiếm tra tiến trình này nhưng không mấy hiệu quả.

Bảo mật lưu trữ[sửa]

Bất kỳ thiết bị nào bạn dùng đều nên có lưu trữ được mã hoá mặc định, cho cả ổ cứng và thiết bị lưu trữ gắn ngoài. Mã hoá ngay trong máy tính rất quan trọng, khiến kẻ xấu khó lòng chiếm được dữ liệu theo cách vật lý. Nhiều ổ cứng hiện nay cũng có chức năng tự mã hoá, và nhiều nhà sản xuất hệ điều hành (có Apple và Microsoft) đều có mã hoá cả ổ cứng dựa trên phần mềm. Nhiều thiết bị gắn ngoài cũng có chức năng mã hoá toàn bộ ổ cứng. Bạn không nên sử dụng một thiết bị và/hoặc hệ điều hành mà không có mã hoá lưu trữ mặc định.

Xác thực hai lớp[sửa]

Chức năng xác thực hai lớp đang nhanh chóng trở thành tính năng buộc phải có trong thế giới công nghệ ngày nay, khi mỗi năm lại có hàng trăm triệu mật khẩu bị mất cắp. Bất kỳ lúc nào có thể, bạn nên sử dụng và yêu cầu xác thực hai lớp (2FA) đối với website khi lưu trữ thông tin cá nhân hay email. Nếu thiết bị của bạn hỗ trợ 2FA, hãy bật lên. Khi thiết bị hay trang web yêu cầu 2FA, đó là lúc bạn cũng nên chuyển sang sử dụng thay cho mật khẩu.

Cần lưu ý rằng sử dụng xác thực sinh trắc học như là dấu vân tay không an toàn như 2FA. Chính lớp xác thực thứ 2 mới là yếu tố tạo nên độ an toàn cao.

2FA đảm bảo kẻ tấn không thể lừa bạn được giống như cách đăng nhập bằng mật khẩu thông thường. Thậm chí ngay cả khi kẻ xấu lấy được mật khẩu hay mã PIN thì chúng cũng vẫn phải thực hiện lớp xác thực thứ hai: đặc điểm nhận dạng, thiết bị USB, điện thoại di động, smart card, chip TPM... Và lớp thứ hai thực sự rất khó vượt qua.

Dù vậy, bạn cũng cẩn thận nếu kẻ tấn công chiếm dụng được cơ sở dữ liệu chứa thông tin về 2FA, vì chúng sẽ có được quyền admin tối thiểu để truy cập vào dữ liệu của bạn mà không cần xác thực 2 lớp 2FA này.

Khoá tài khoản đăng nhập[sửa]

Mỗi thiết bị bạn dùng nên có chức năng tự khoá máy nếu đăng nhập vài lần thất bại. Số lần không quan trọng, có thể đâu đó từ 5-101 để cho kẻ xấu đoán mật khẩu hay mã PIN.

Tìm thiết bị từ xa[sửa]

Làm mất hay bị trộm thiết bị rất phổ biến hiện nay, cũng có nghĩa là dữ liệu của bạn đã bị rơi vào tay kẻ xấu. Hầu hết thiết bị (hay hệ điều hành) hiện nay có một tính năng bật mặc định là tìm thiết bị bị thất lạc. Thự tế là người dùng có thể tìm lại được thiết bị của họ, thường là tại vị trí của kẻ trộm, bằng cách sử dụng phần mềm định vị, chẳng hạn như Lookout. Dĩ nhiên, bạn không nên đối diện với kẻ trộm. Hãy để người thực thi pháp luật làm việc đó.

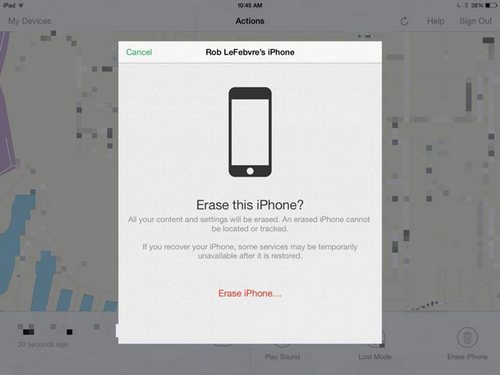

Xoá dữ liệu từ xa[sửa]

Trong trường hợp bạn không tìm được thiết bị bị mất cắp, điều cần làm là xoá sạch dữ liệu chứa trên thiết bị từ xa. Không phải tất cả nhà sản xuất đưa ra tính năng xoá dữ liệu từ xa, nhưng nhiều nhà sản xuất lớn, trong đó có Apple và Microsoft, cho bạn làm điều này. Khi kích hoạt tính năng này, thiết bị của bạn được mã hoá và bảo vệ chống lại đăng nhập trái phép, sẽ tự động xoá sạch dữ liệu khi đạt đến ngưỡng đăng nhập thất bại nào đó do bạn thiết lập, hoặc ngay khi thiết bị kết nối vào Internet (do bạn thiết lập từ xa).

Tất cả những mục nêu trên là yêu cầu cơ bản để giúp bạn có được thiết bị an toàn, bảo mật. Nếu không có một firmware, quy trình khởi động, lưu trữ mã hoá an toàn thì thiết bị không thể an toàn được. Nhưng đó mới chỉ là điểm khởi đầu.

An toàn thực sự đến từ hệ thống bảo mật[sửa]

Bất kỳ ai quan tâm đến bảo mật đều muốn mỗi kết nối mạng của họ cũng được bảo vệ. Và đây là lúc chúng ta cần nói đến VPN.

VPN bảo mật[sửa]

Hầu hết chúng ta đều quen với VPN (virtual private network), để kết nối từ xa đến hệ thống mạng doanh nghiệp. VPN doanh nghiệp có kết nối bảo mật để giúp nhân viên có thể từ bên ngoài truy cập được vào mạng nội bộ của công ty, nhưng lại thường ít hoặc bảo mật kém cho các mạng khác.

Nhiều thiết bị phần cứng và chương trình phần mềm cho phép bạn sử dụng một mạng VPN an toàn, bất kể bạn kết nối ở đâu. Với những thiết bị hay phần mềm như vậy, kết nối mạng của bạn sẽ được mã hoá từ thiết bị cho đến nơi bạn cần truy cập. Những VPN tối nhất sẽ ẩn đi thông tin gốc của bạn và/hoặc ngẫu nhiên hướng kết nối đó đến nhiều thiết bị khác, khiến kẻ xấu khó xác định được định danh và vị trí của bạn.

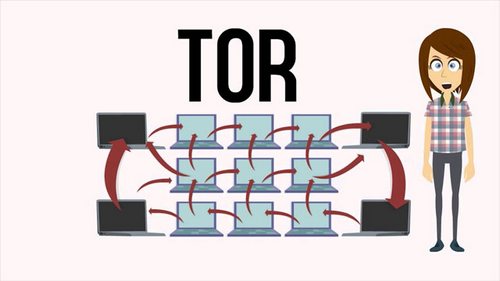

Tor là dịch vụ VPN được sử dụng nhiều nhất, miễn phí, an toàn. Sử dụng trình duyệt hỗ trợ Tor, đường truyền vào/ra Internet của bạn sẽ được mã hoá và định tuyến đến nhiều node mạng ngẫu nhiên. Có hàng chục triệu người sử dụng Tor trên toàn cầu để có được tính riêng tư và bảo mật. Nhưng Tor lại có một số điểm yếu, mà những dịch vụ VPN khác như Riffle của MIT hay Freenet đang cố giải quyết. Tuy vậy, những cách đó hiện thời lại mang tính lý thuyết nhiều hơn thực tế (như là Riffle), hay yêu cầu người dùng đăng ký để được mức bảo mật cao hơn (như là Freenet). Ví dụ, Freenet kết nối đến các node Freenet khác (khi ở chế độ "darknet") mà bạn không hề hay biết. Bạn không thể kết nối đến người khác và trang web bên ngoài Freenet khi đang ở chế độ này.

Những dịch vụ ẩn danh[sửa]

Các dịch vụ này có thể hoặc không phải là VPN, tựa như proxy "ăn liền", hoàn tất một yêu cầu truy cập mạng thay cho định danh của bạn. Người dùng gửi yêu cầu kết nối đến trang web ẩn danh này, và trang web lấy kết quả, gửi trả lại cho người dùng. Bất kỳ kẻ xấu nào muốn nghe lén kết nối sẽ không thể theo dõi được trên trang web ẩn danh đó, vì nó giấu đi thông tin gốc của người yêu cầu. Có rất nhiều dịch vụ ẩn danh như vậy trên mạng.

Có một số trang web ẩn danh lưu lại thông tin của bạn, và đảm bảo sẽ không tiết lộ cho bất kỳ bên nào khác. Một vài ví dụ trong số này như Anonymizer không lưu thông tin của bạn, hay phổ biến hơn là HideMyAss có thêm dịch vụ VPN tính phí.

Phần cứng ẩn danh[sửa]

Vài người muốn làm cho Tor dễ dùng hơn bằng cách đưa nó vào phần cứng. Phổ biến nhất là Anonabox, một router Wi-Fi Tor hỗ trợ VPN. Thay vì phải cấu hình Tor trên máy tính, thiết bị, đơn giản là bạn chỉ cần dùng Anonabox.

Dịch vụ ẩn danh, VPN và phần cứng ẩn danh có thể tăng cường bảo mật và ẩn danh cho kết nối mạng của bạn. Nhưng cần lưu ý rằng không thiết bị hay giải pháp bảo mật, ẩn danh nào là 100% an toàn. Kẻ xấu có điều kiện và đủ kiên nhẫn có thể lấy trộm được dữ liệu và định danh của bạn.

Đảm bảo an toàn cho ứng dụng là điều bắt buộc[sửa]

Thiết bị an toàn, kết nối an toàn, và tiếp đến là ứng dụng sử dụng cũng cần an toàn. Dưới đây là những ứng dụng dễ khiến bạn "ôm hận" nhất.

Bảo mật cho trình duyệt[sửa]

Tor đi đầu về bảo mật đầu cuối cho người dùng khi lướt web. Khi bạn không thể sử dụng Tor hay mạng VPN như Tor, hãy đảm bảo trình duyệt của mình đang hoạt động ở chế độ an toàn nhất. Bạn sẽ muốn ngăn ngừa không cho mã độc qua mắt của bạn. Nếu bạn có Java, hãy gỡ nó ra nếu không dùng, hoặc chắc chắn rằng bạn đang dùng trình duyệt bản mới nhất.

Hầu hết trình duyệt mới hiện nay đều có chức năng "private browsing". Microsoft gọi tính năng này là InPrivate, Chrome là Incognito. Chế độ này xoá sạch hoặc không lưu bất kỳ dữ liệu duyệt web nào trên máy tính, rất hữu ích nếu bạn không muốn lưu lại bất kỳ dấu vết lướt web nào trên máy của mình.

Sử dụng HTTPS cho mọi tìm kiếm trên internet (và cả kết nối đến website), nhất là khi bạn đang ở nơi công cộng để truy cập web. Bật tính năng Do Not Track của trình duyệt. Có một số công cụ khác dành cho trình duyệt cũng giúp bạn không bị theo dõi, như các extention Adblock Plus, Ghostery, Privacy Badger hay DoNotTrackPlus. Một số trang web phổ biến nhận diện những công cụ này và chặn, không cho bạn truy cập trang web trừ khi bạn tắt những công cụ đó đi.

Email an toàn[sửa]

Nói về ứng dụng cơ bản (killer app) truy cập Internet, thì đó là email, và email cũng là nơi khó giữ tính riêng tư nhất. Chuẩn mở của Internet về bảo mật email là S/MIME rất ít được sử dụng. S/MIME yêu cầu mỗi người dùng phải trao đổi khoá mã hoá public với người khác. Đòi hỏi này có vẻ hơi rắc rối, rườm rà với người dùng phổ thông.

Hiện nay, hầu hết doanh nghiệp lớn yêu cầu mã hoá email đầu cuối nên thường sử dụng những dịch vụ email thương mại, cho phép đảm bảo an toàn email thông qua các trang HTTPS. Hầu hết người dùng cho rằng các dịch vụ này dễ dùng, dễ triển khai nhưng đôi khi chi phí quá cao.

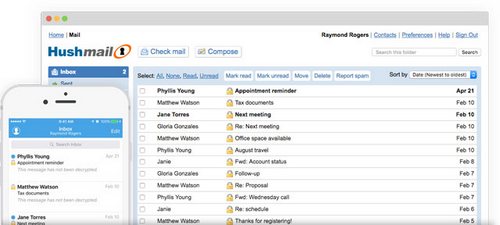

Còn về phía người dùng cá nhân, có rất nhiều dịch vụ email bảo mật. Phổ biến nhất là Hushmail (ngay cả doanh nghiệp cũng sử dụng nhiều dịch vụ này). Hushmail gửi và nhận email được bảo mật, hoặc cài và sử dụng một chương trình email cài đặt trên thiết bị (desktop và mobile). Bạn có thể dùng địa chỉ email gốc, của mình, có proxy dùng proxy của Hushmail, hoặc cũng có thể dùng trực tiếp địa chỉ email Hushmail.

Chat an toàn[sửa]

Hầu hết chương trình chat trên thiết bị không có mức bảo mật cần thiết. Ví dụ để có được mã hoá đầu cuối, bạn cần cài thêm một phần mềm chat khác. Nhưng may mắn là có rất nhiều phần mềm chat miễn phí cũng như tính phí tập trung nhiều vào bảo mật hơn là các tính năng khác. Vài chương trình yêu cầu tải về và cài đặt trên thiết bị, và đa phần chương trình yêu cầu người dùng ở cả hai đầu dùng cùng một chương trình và cùng giao thức bảo mật.

Những chương trình chat bảo mật phổ biến gồm ChatCrypt, ChatSecure và Cryptocat, chúng có cùng những tính năng cơ bản nên bạn có thể chọn một trong số này để liên lạc với những người nào bạn cần tính bảo mật cao.

Thanh toán an toàn[sửa]

Hầu hết các hệ thống thanh toán trực tuyến cần rất nhiều thông tin cá nhân và thông tin mua sắm của bạn. Nhưng đã có nhiều cơ sở dữ liệu về thanh toán trực tuyến bị mất dữ liệu bởi hacker.

Hầu hết người dùng muốn thanh toán ẩn danh trên mạng, và họ chuyển sang dùng tiền mã hoá, ví dụ như Bitcoin. Để làm vậy, đầu tiên phải mua bitcoin, thông thường bằng thanh toán truyền thống và thực hiện đổi tiền với giá trị tương đương giá trị của Bitcoin tại thời điểm đó. Mỗi lần đổi tiền như vậy, Bitcoin thu lại một khoản phí nhỏ.

Dĩ nhiên, tính riêng tư và ẩn danh của tiền ảo cũng có những rủi ro thực sự. Chúng thường không được nhiều nơi xem là hợp pháp và không được luật pháp bảo vệ như tiền thật. Giá trị của chúng cũng vô cùng bấp bênh, khó lường. Cũng có khả năng tiền số bị thất thoát và không thể phục hồi, lấy lại được. Tin tặc từng thành công khi đánh cắp hàng triệu USD Bitcoin mà người chủ của nó không biết đâu để lấy lại.

Cũng như thẻ tín dụng, bạn có thể mua hàng hoá trực tuyến. Hầu hết đơn vị phát hành thẻ tín dụng đều đưa ra thời hạn sử dụng cho thẻ. Nếu một trang web nào đó bị chiếm, lộ thông tin tài khoản của bạn, bạn có thể thông báo cho ngân hàng khoá lại thẻ ấy và giảm thiểu được rủi ro mất mát.

Đảm bảo truyền file an toàn[sửa]

Có lẽ lớp ứng dụng ít an toàn chỉ sau email là các ứng dụng truyền file. Bất kỳ chương trình gửi file nào sử dụng giao thức SSH hay SCP cho phép chia sẻ file mã hoá và có rất nhiều ứng dụng sử dụng hai giao thức này để truyền file.

Nếu bạn muốn chia sẻ file mà không muốn cho người nhận biết định danh của mình thì cũng có rất nhiều chọn lựa. Phổ biến nhất hiện nay là BTGuard. Công cụ này cho phép truyền file qua giao thức mạng ngang hàng BitTorrent.

Phil Zimmerman luôn đáng tin cậy[sửa]

Phil Zimmerman là người tạo ra Pretty Good Privacy (PGP), là người rất coi trọng tính riêng tư. Ông sẵn lòng vào tù, đối diện với án tử bởi vì ông có niềm tin mạnh mẽ rằng bất kỳ ai trên trái đất đều đáng có được những công cụ bảo mật tốt.

Để dùng PGP, mỗi người tham gia tạo cho mình một cặp khoá, public key và private key. Sau đó, người dùng chia sẻ public key với nhau để gửi file, mail hay các nội dung bảo mật khác.

Symantec mua lại công nghệ PGP này hồi năm 2010, nhưng có hàng chục phiên bản nguồn mở tựa PGP xuất hiện, trong đó nổi bật nhất là OpenPGP. Nếu bạn chưa biết đến PGP, hãy thử dùng nó.

Zimmermann cũng hậu thuẫn cho Hushmail, là nhà đồng sáng lập Silent Circle, gồm những giải pháp an toàn về công nghệ. Thậm chí, công ty Silent Circle còn sản xuất điện thoại Blackphone, với mục đích thiết kế chỉ hướng đến bảo mật và được xem là chiếc điện thoại bảo mật nhất từ trước đến nay. Cũng đã có một vài vụ tin tặc bẻ khoá Blackphone, nhưng đây vẫn là chiếc điện thoại "đầu bảng" về tính an toàn.

Nên bất kỳ thứ gì của Phil Zimmermann làm ra, thì đó là những sản phẩm được cân nhắc rất kỹ về tính bảo mật, riêng tư và an toàn cho người dùng.

Nguồn[sửa]

- Đồng Anh, PC World VN